Appearance

服务器风险评估

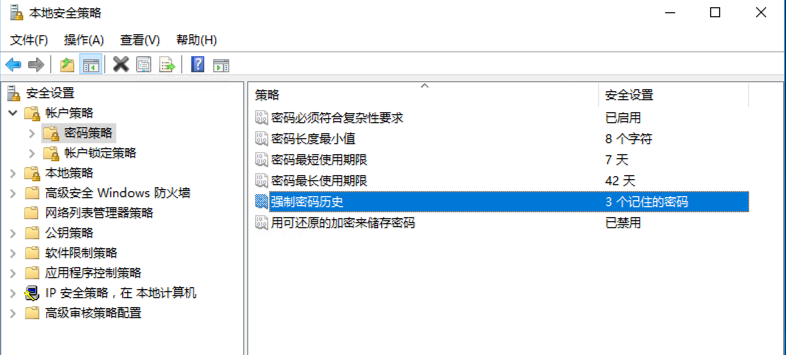

鉴别信息

- “密码必须符合复杂性要求选项”为已启用状态,

- “密码长度最小值”选项阈值不小于8位,

- “密码最短使用期限”选项阈值不小于7天,

- “密码最长使用期限”选项阈值不大于180天,

- “强制密码历史”选项阈值不少于3个,

- “用可还原的加密来储存密码”选项状态为已禁用

操作步骤:

在运行中输入:secpol.msc,打开本地安全策略,依次点击【账户策略】-【密码策略】

检查选项“密码长度最小值”“密码最短使用期限”“强制密码历史”

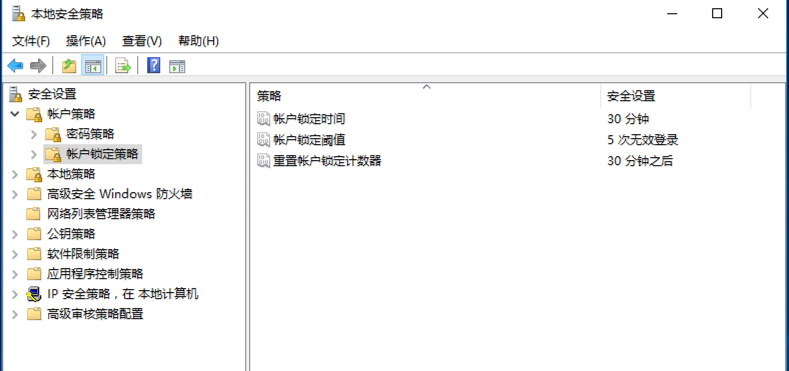

账户锁定时间

- “账户锁定时间”选项应不小于30分钟

操作步骤:

在运行中输入:secpol.msc,打开本地安全策略,依次点击【账户策略】-【账户锁定策略】

检查“账户锁定时间”选项阈值是否不小于30分钟

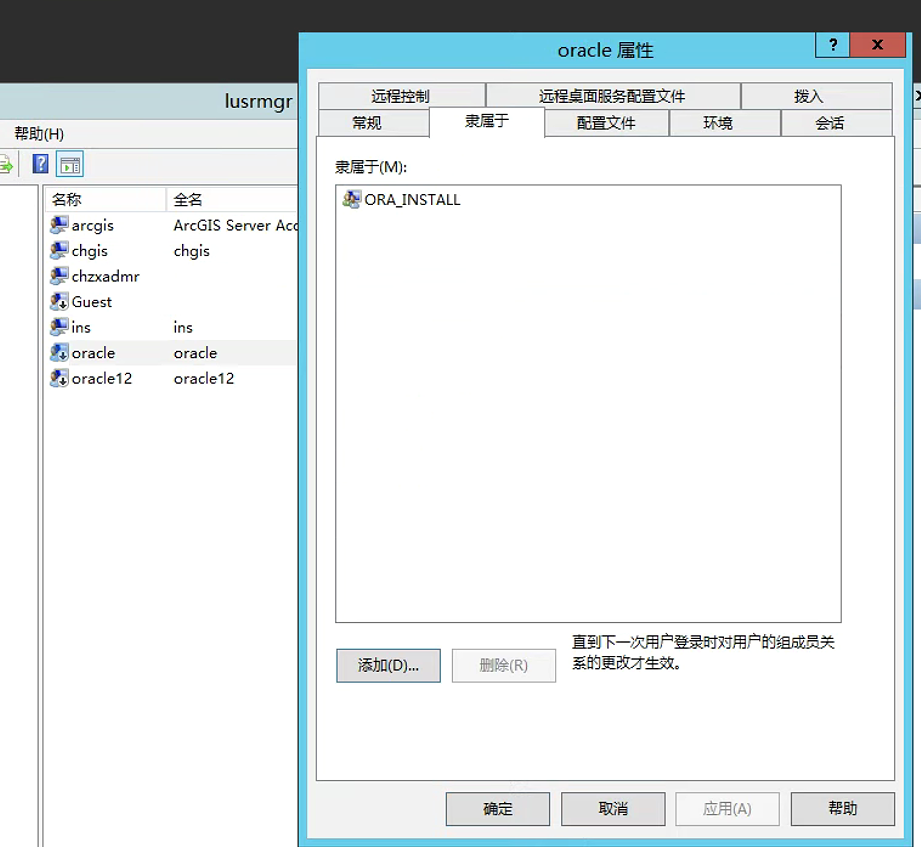

用户管理

- 已启用的账号应隶属于唯一的用户组

操作步骤:

在运行中输入:lusrmgr.msc,打开本地用户和组,点击【用户】

检查操作系统中已启用的账号是否隶属于唯一的用户组

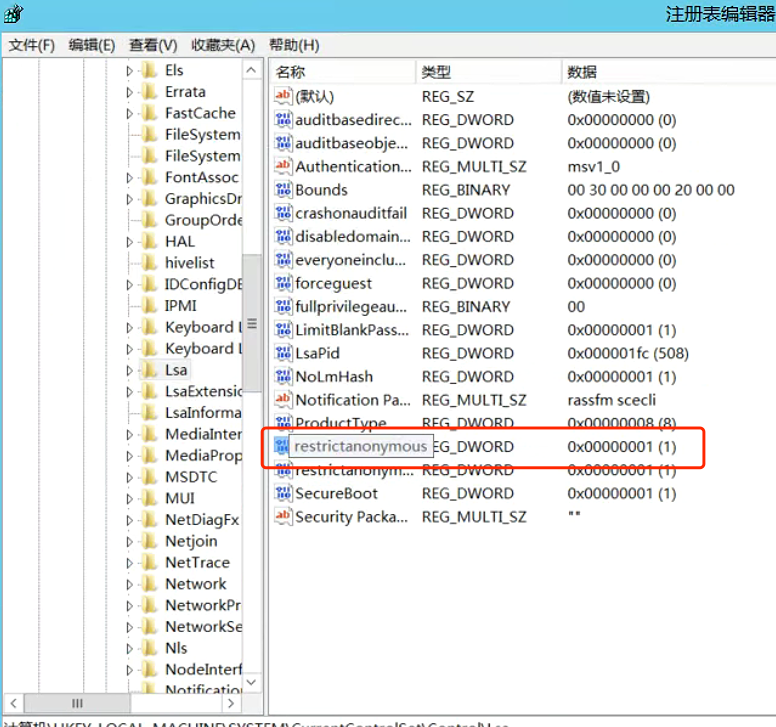

网络默认共享管理

- 注册表中RestrictAnonymous值是否为1

操作步骤:

- 在运行中输入:regedit,打开注册表编辑器,依次打开“\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa”

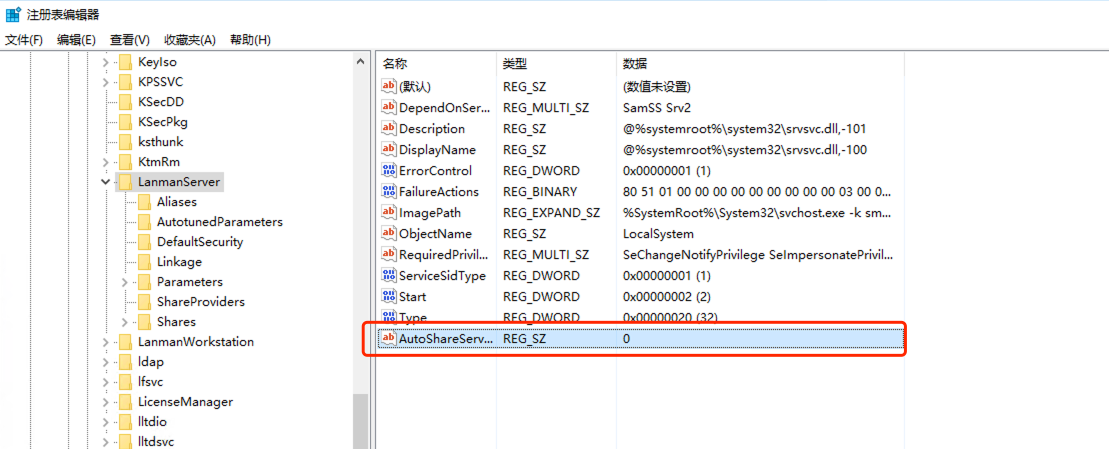

硬盘默认共享管理

- 注册表中AutoShareServer值是否为0

操作步骤:

在运行中输入:regedit,打开注册表编辑器,依次打开“\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer”

添加参数AutoShareServer并设置值为0

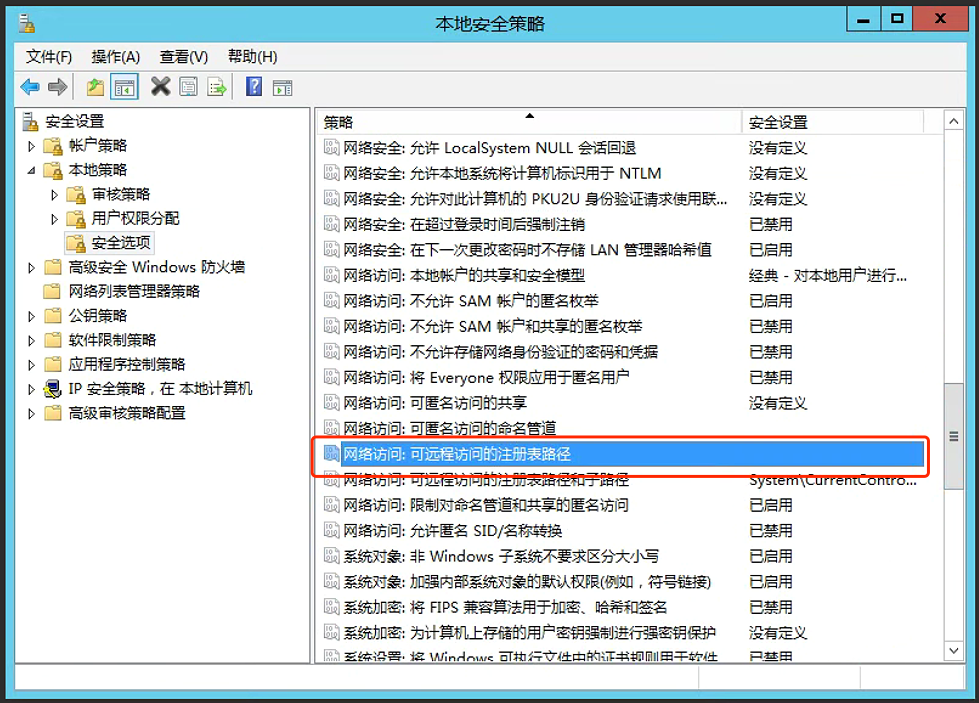

远程访问管理

- “网络访问:网络访问:可远程访问的注册表路径”和“网络访问:远程访问的注册表路径和子路径”的值应均为空,且系统已禁用远程访问的注册表路径和子路径

操作步骤:

在运行中输入:secpol.msc,打开本地安全策略,依次点击【本地策略】-【安全选项】

将“网络访问:网络访问:可远程访问的注册表路径”和“网络访问:远程访问的注册表路径和子路径”的路径设置为空

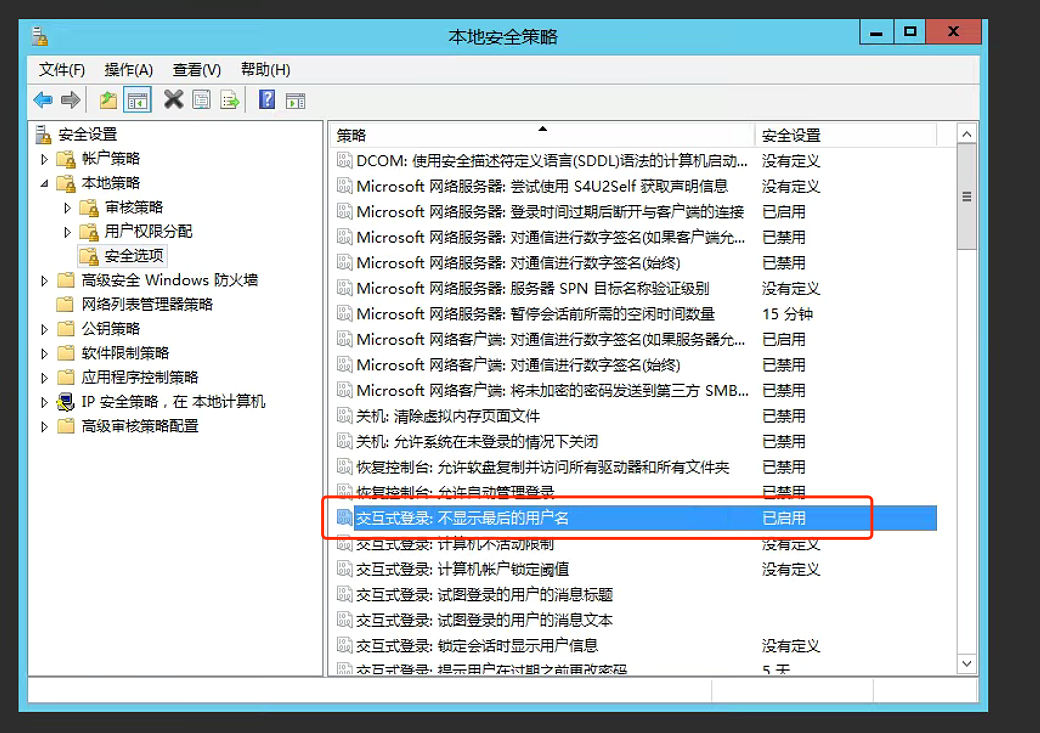

上次登录信息(三级)

- “交互式登录: 不显示最后的用户名”的值是否为“已启用”

操作步骤:

在运行中输入:secpol.msc,打开本地安全策略,依次点击【本地策略】-【安全选项】

设置“交互式登录: 不显示最后的用户名”的值为“已启用”;“关机: 清除虚拟内存页面文件”值应为“已启用”

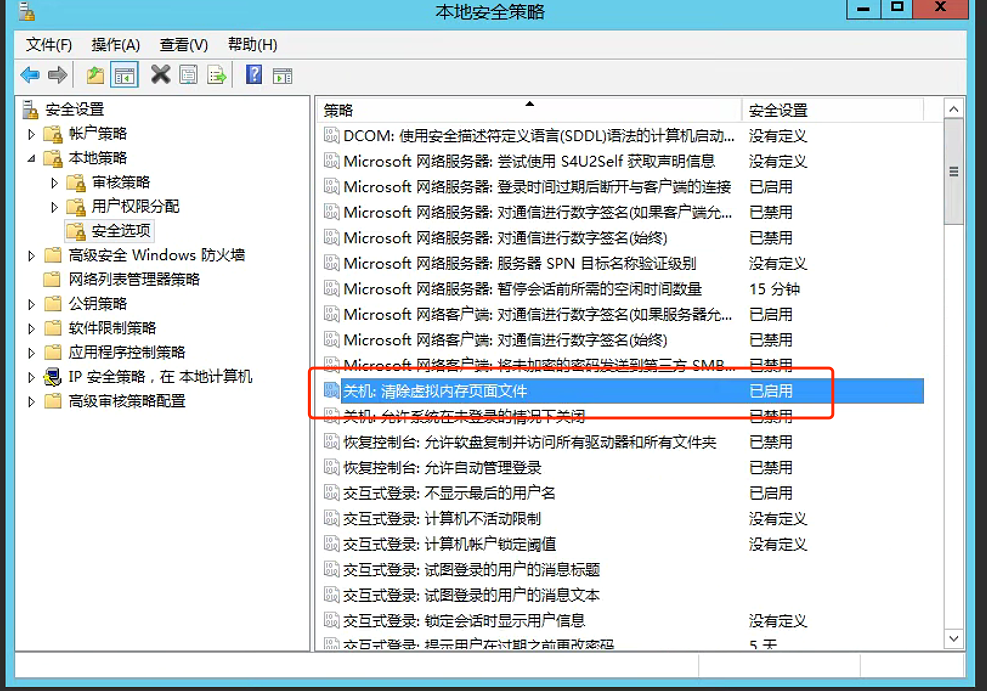

资源释放和清除(三级)

- “关机: 清除虚拟内存页面文件”值应为“已启用”

操作步骤:

在运行中输入:secpol.msc,打开本地安全策略,依次点击【本地策略】-【安全选项】

检查“关机: 清除虚拟内存页面文件”的值是否为“已启用”

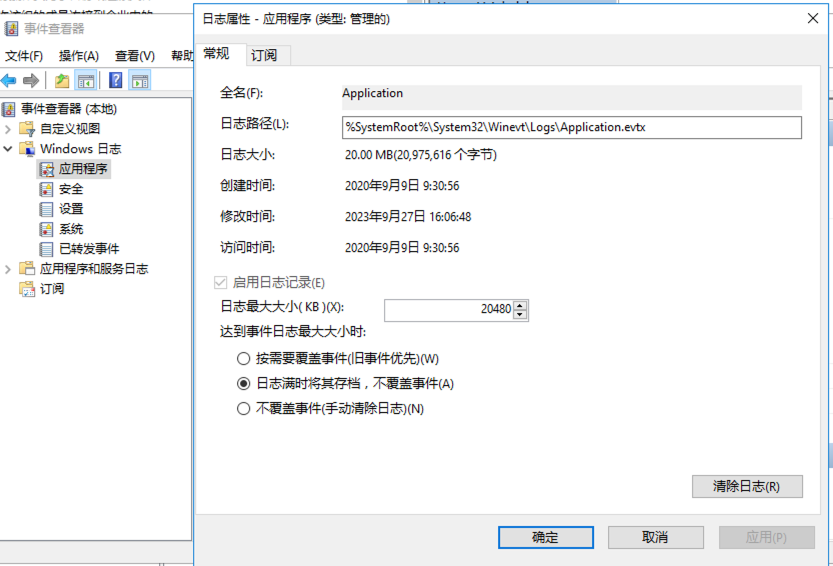

应用程序日志文件权限

- “应用程序”审计日志的“达到事件日志最大大小时”选项阈值是否为“日志满时将其存档,不覆盖事件”或“不覆盖事件(手动清除日志)”

操作步骤:

在运行中输入:eventvwr.msc,打开事件查看器,依次点击【Windows日志】-【应用程序】

查看“应用程序”审计日志【属性】

修改“达到事件日志最大大小时”选项阈值为“日志满时将其存档,不覆盖事件”或“不覆盖事件(手动清除日志)”

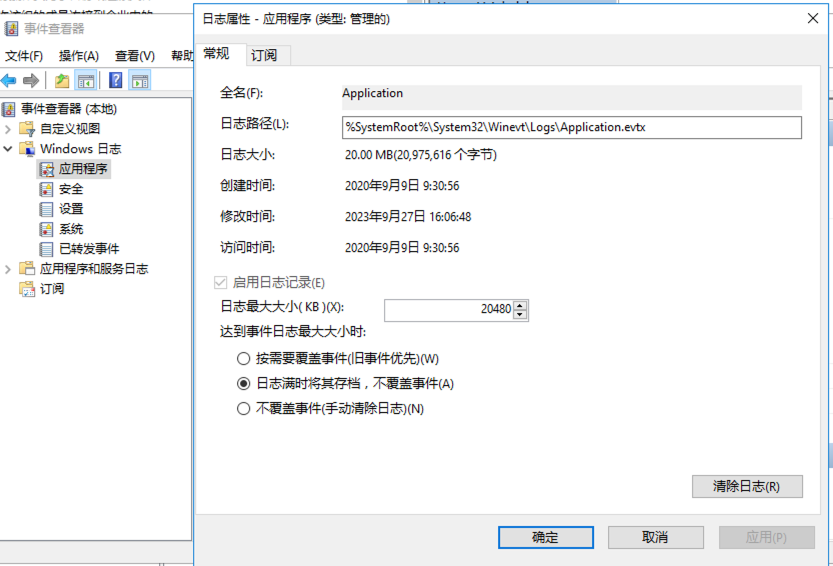

安全日志文件权限

- “安全”审计日志的“达到事件日志最大大小时”选项阈值是否为“日志满时将其存档,不覆盖事件”或“不覆盖事件(手动清除日志)”

操作步骤:

在运行中输入:eventvwr.msc,打开事件查看器,依次点击【Windows日志】-【安全】

查看“安全”审计日志【属性】

检查“达到事件日志最大大小时”选项阈值是否为“日志满时将其存档,不覆盖事件”或“不覆盖事件(手动清除日志)”

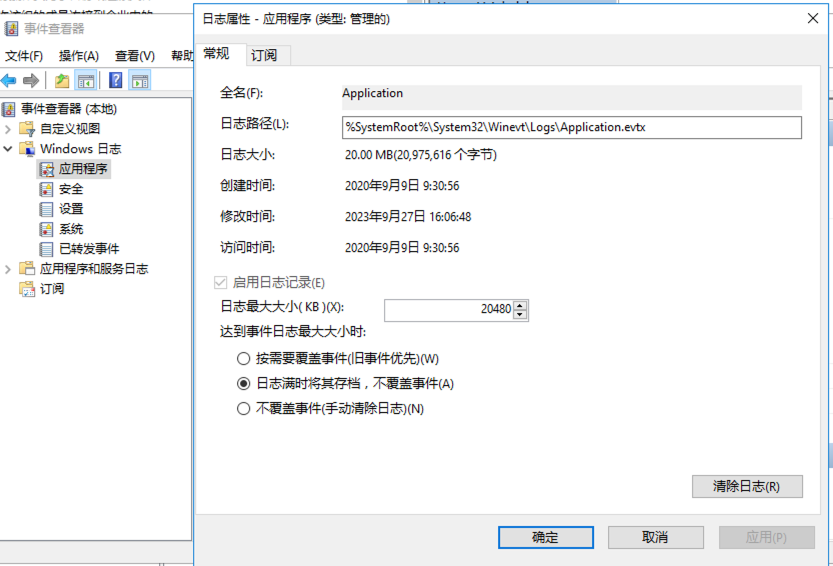

系统日志文件权限

- “系统”审计日志的“达到事件日志最大大小时”选项阈值是否为“日志满时将其存档,不覆盖事件”或“不覆盖事件(手动清除日志)”

操作步骤:

在运行中输入:eventvwr.msc,打开事件查看器,依次点击【Windows日志】-【系统】

查看“系统”审计日志【属性】

检查“达到事件日志最大大小时”选项阈值是否为“日志满时将其存档,不覆盖事件”或“不覆盖事件(手动清除日志)”

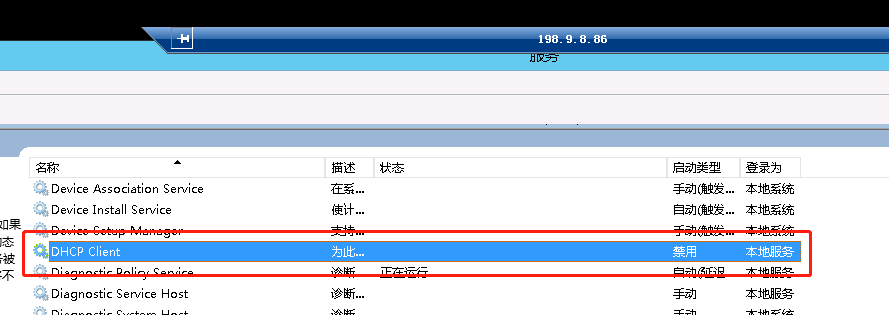

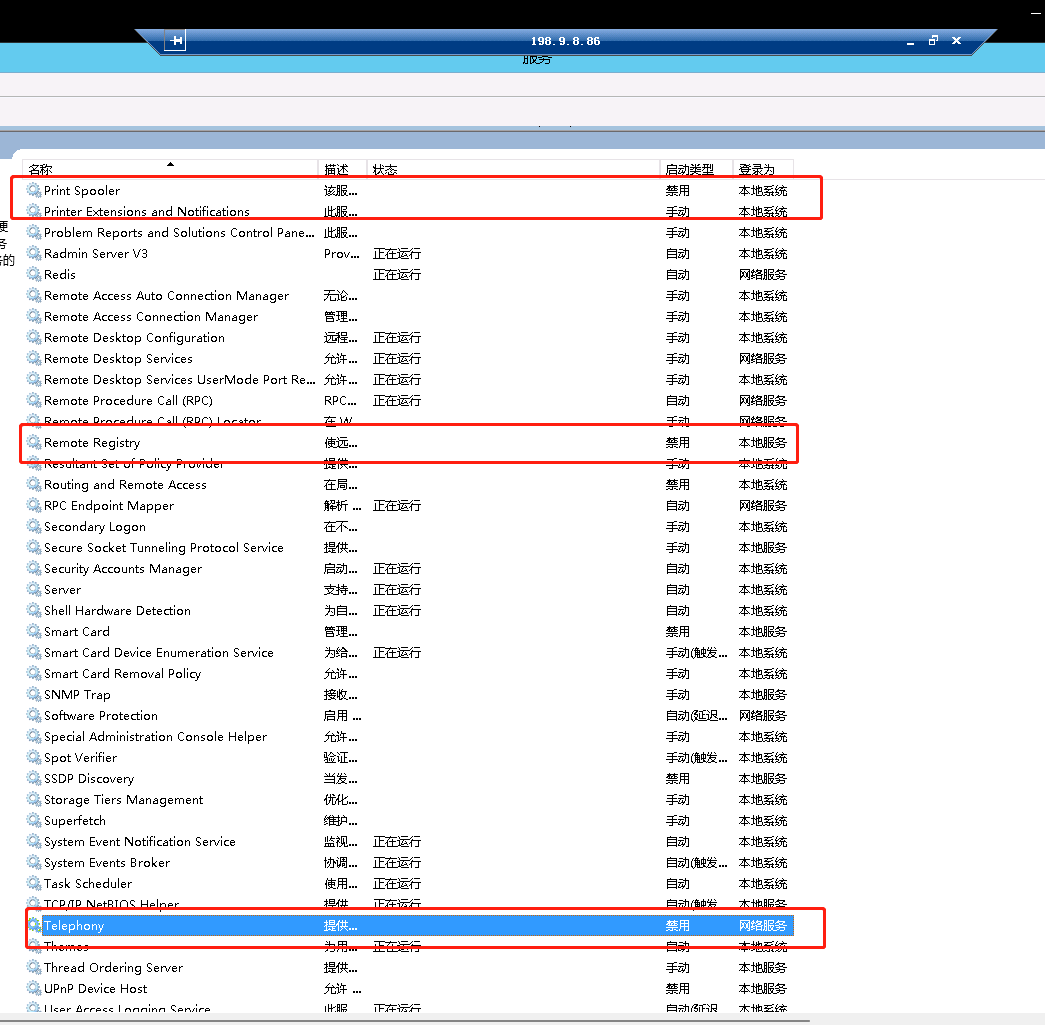

关闭不需要的系统服务

- 禁用不需要的系统服务,包含PrintSpooler、Remote Registry、DHCP Client、telephony等

操作步骤:

在运行中输入:services.msc,打开服务管理器,依次点击【服务】-【服务】

找到PrintSpooler、Remote Registry、DHCP Client、telephony等服务,点击禁用

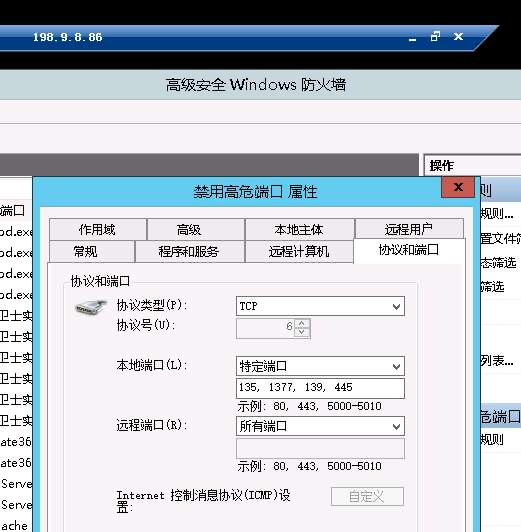

关闭默认共享和高危端口

- 关闭默认共享和高危端口,包括135、137、139、445(445需看情况是否有共享目录)等

操作步骤:

在防火墙中,依次点击【高级设置】-【入站规则】-【新建规则】

新建禁用135,137,139,445端口规则

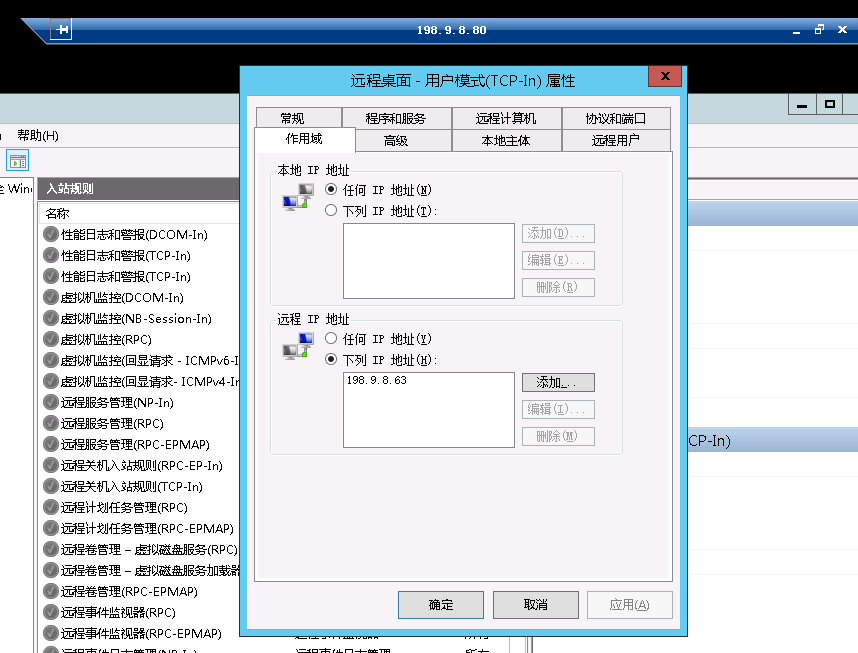

开启防火墙

- 开启防火墙,入站链接限制

操作步骤:

在防火墙中,依次点击【高级设置】-【入站规则】-【新建规则】

新建3389入站规则

规则属性选择作用域,填入限定远程的地址

防病毒软件

- 让业务网管统一安装,如果无,则自己安装一个商业的版本

支持SSL 64位块大小的密码套件(SWEET32)

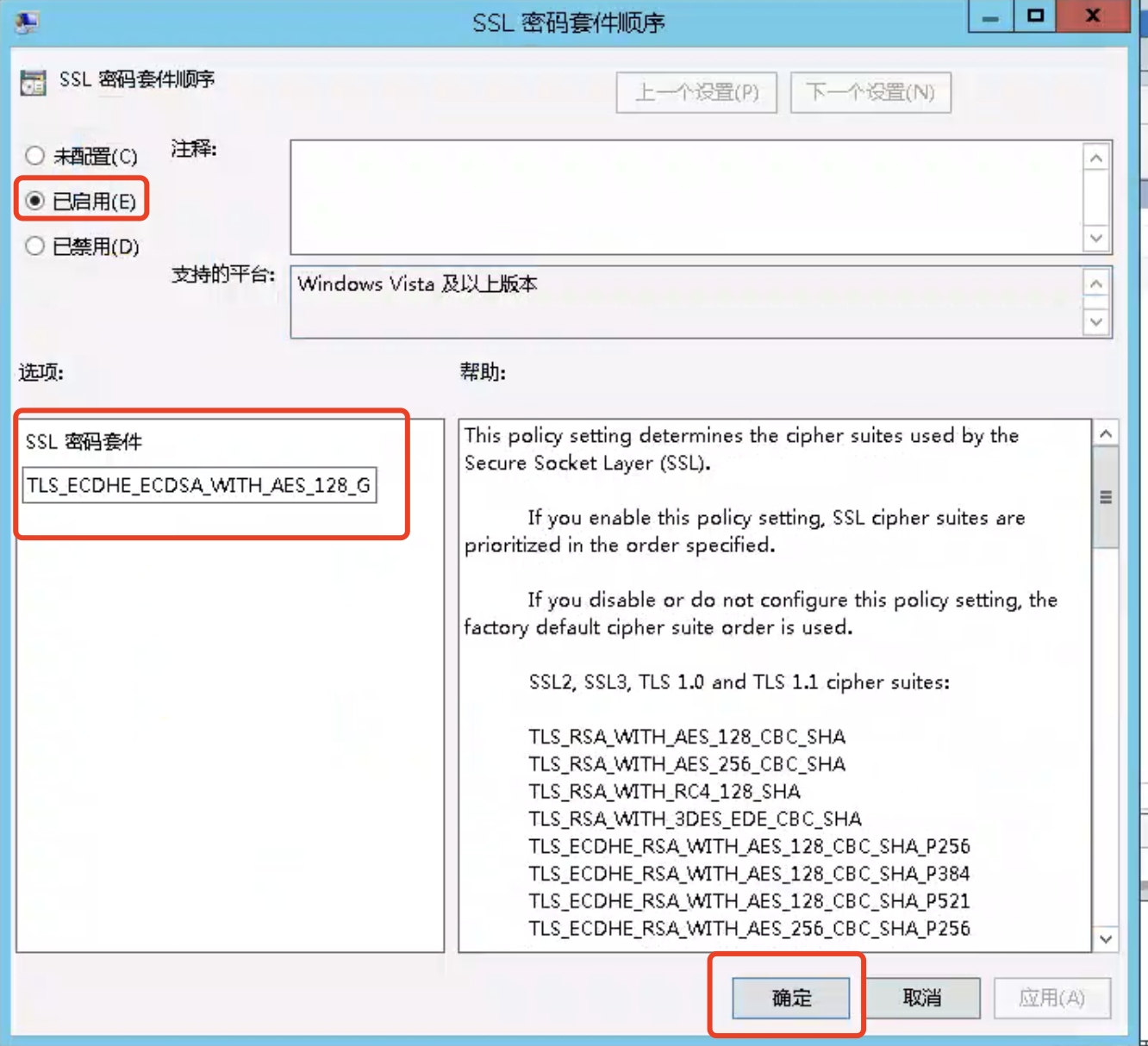

- 1.win+r gpedit.msc

- 2.找到 计算机配置->管理模板->网络->SSL配置设置

- 3.找到 SSL密码套件顺序->右击->编辑

- 4.勾选已启用->修改SSL密码套件算法,仅保留TLS 1.2 SHA256 和 SHA384 密码套件、TLS 1.2 ECC GCM 密码套件。

替换SSL密码套件

旧的:

yml

TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_RC4_128_SHA,TLS_RSA_WITH_3DES_EDE_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA_P384,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA,TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA,TLS_RSA_WITH_RC4_128_MD5,SSL_CK_RC4_128_WITH_MD5,SSL_CK_DES_192_EDE3_CBC_WITH_MD5,TLS_RSA_WITH_NULL_SHA256,TLS_RSA_WITH_NULL_SHA新的:

yml

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA,WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_NULL_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA

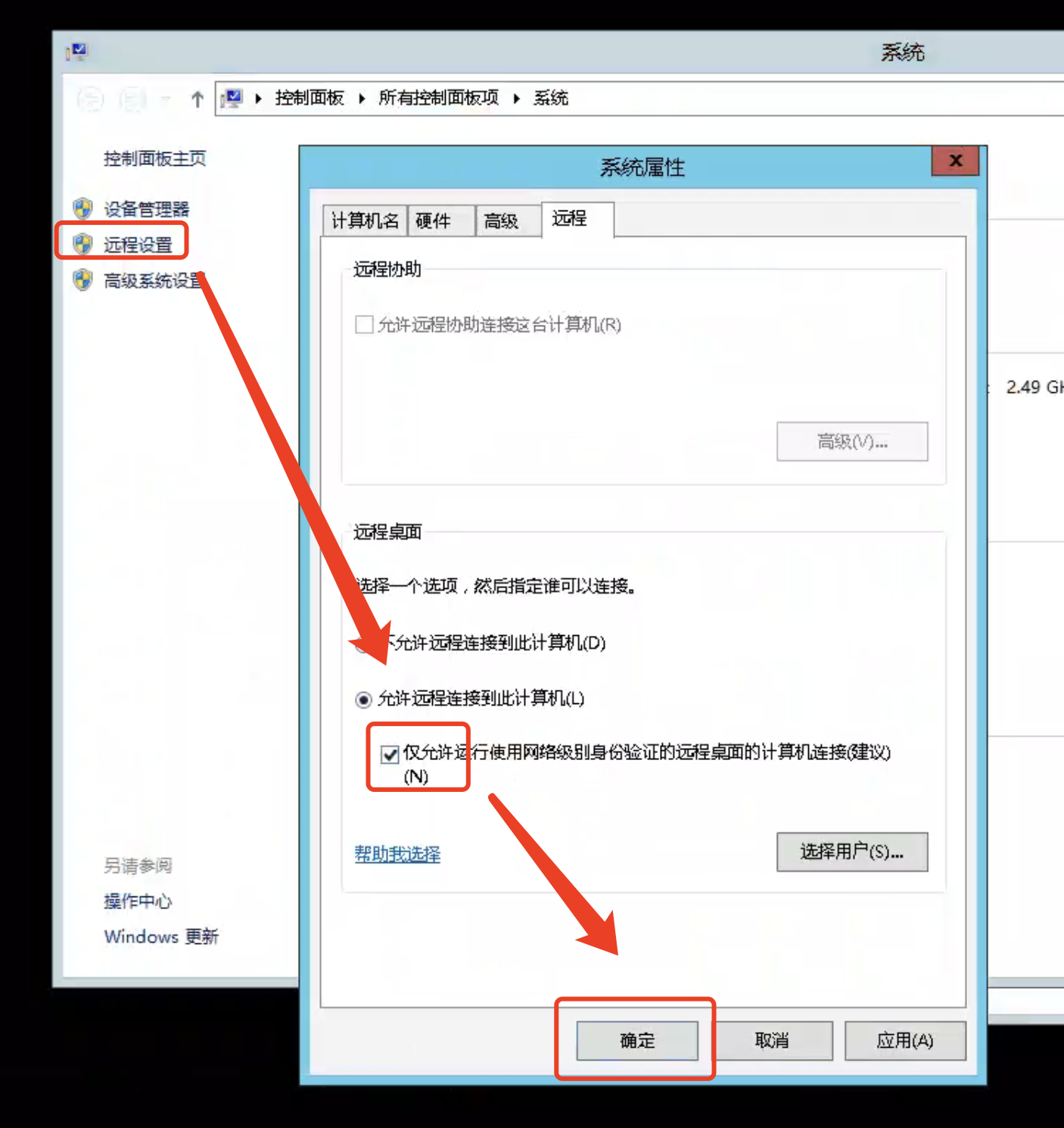

终端服务未使用网络级别身份验证(NLA)

- 选择【我的电脑】右键选择【属性】

- 选择【远程】把如下图箭头勾上

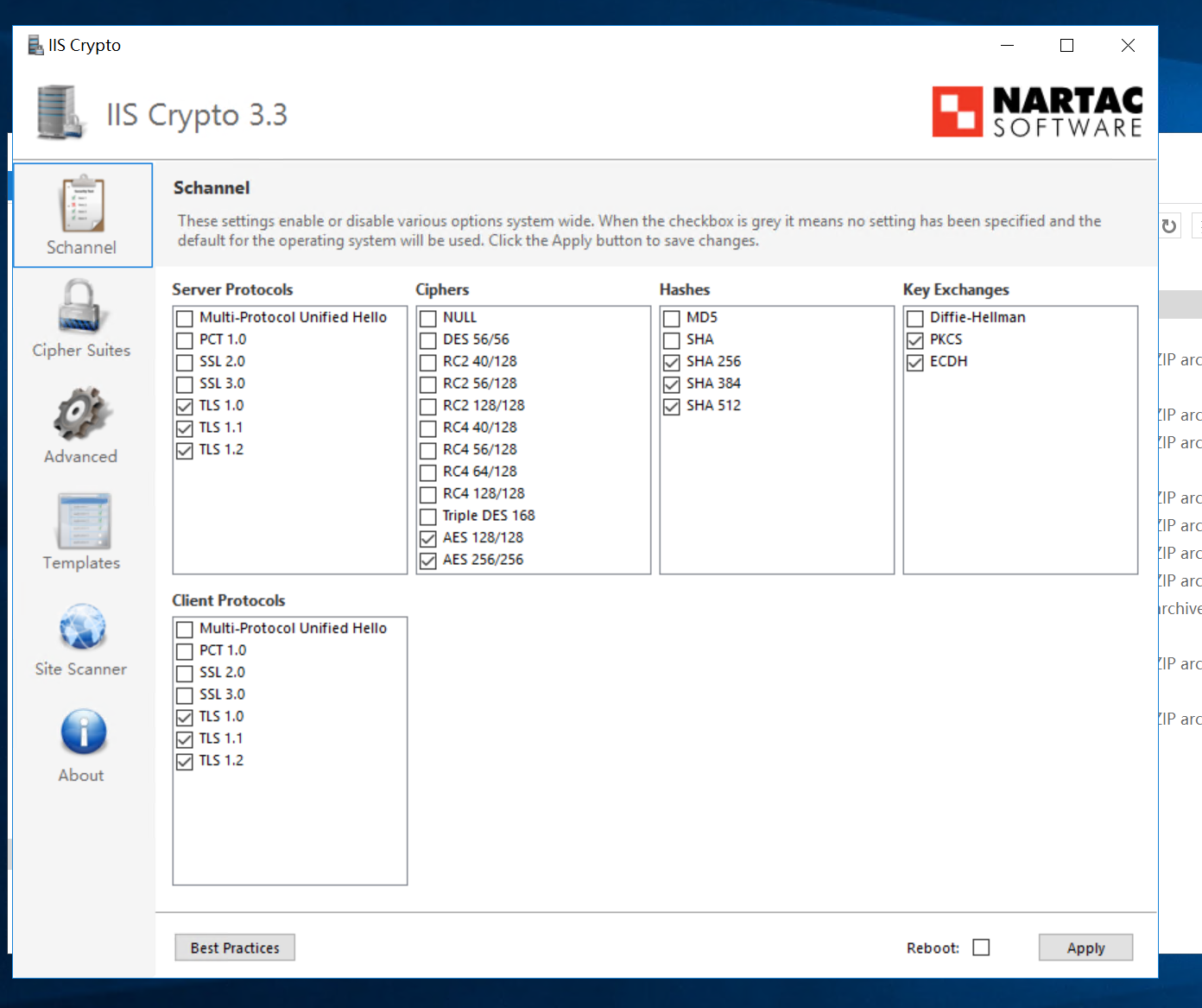

SSL/TLS

SSL/TLS:协议RC4算法安全漏洞

CVE-2013-2566, CVE-2015-2

SSL/TLS:使用弱签名算法签名的证书

SSL/TLS: DH密钥强度不足漏洞

SSL/TLS:Diffie-Hellman临时密钥交换DoS漏洞

CVE-2002-20001, CVE-2022-40735

安装后如图勾选